Los CSPM (Cloud Security Posture Management) son herramientas de seguridad de TI que están diseñadas para identificar problemas de configuración incorrecta y riesgos de cumplimiento en la nube. Son capaces de en tiempo real indicarte los fallos de configuración y recomendaciones de como implementar la remediación de manera inmediata. A su vez, está constantemente mirando la existencia de brechas de seguridad.

Las herramientas de CSPM analizan y comparan en un entorno de nube un conjunto de mejores prácticas y estándares de seguridad. Estas buenas prácticas son seleccionables y también customizables. Algunas herramientas CSPM tan solo alertan al usuario de la nube cuando sea necesario remediar un riesgo de seguridad, mientras que otras herramientas CSPM más sofisticadas utilizan la automatización de procesos (RPA) para remediar los problemas automáticamente.

Tiene sentido la utilización de un CSPM en organizaciones que tienen una apuesta clara por la nube y gestionan más de una nube o quiere gestionar entornos de nube híbrida. La tecnología es tanto válida para IaaS como para PaaS, aunque la funcionalidad PaaS está menos madura.

Para entornos con más de una nube te permite gestionar la configuración y los riesgos de varias nubes a la vez. Es un punto central donde saber cual es el estado de seguridad de tus nubes y poder remediar o ejecutar una política en el CSPM que se replique en las dos nubes. Como podréis observar esto reduce mucho la operativa al no tener que ir a consultar dos consolas diferentes y no remediar dos veces el mismo fallo de configuración.

Principales funcionalidades del CSPM

- Detectar y remediar automáticamente configuraciones incorrectas de la nube.

- Permite mantener un inventario de mejores prácticas para diferentes configuraciones y servicios en la nube

- Permite controlar varias nubes desde un único punto

- Tiene capacidad de detección de IaaS y PaaS y de productos como contenedores, una de las principales amenazas en la actualidad

- Conocer tu nivel de riesgo en tiempo real

CSPM nativos de las plataformas nube

Cada proveedor de nube tiene su propio CSPM. De manera que si apuestas por una sola nube, algo recomendable para empresas pequeñas puedes utilizar el CSPM propio de cada proveedor.

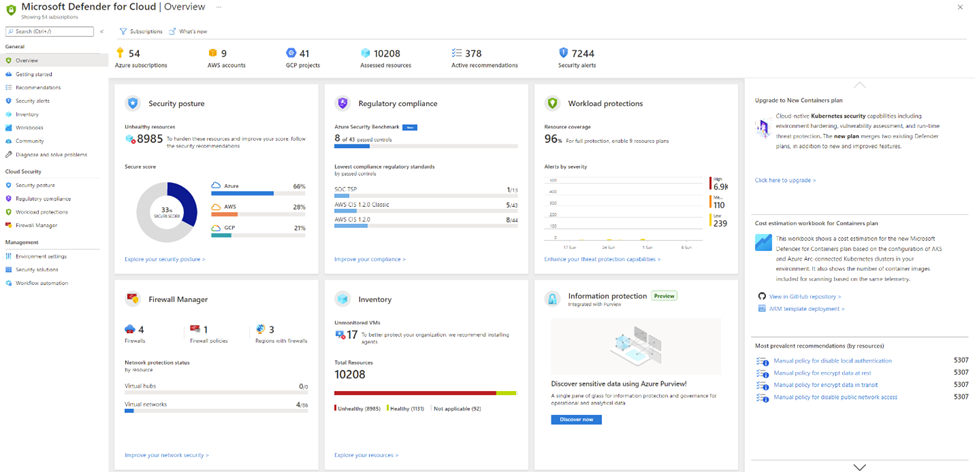

Azure dispone de Microsoft Defender for Cloud. Es uno de los productos más completos en la actualidad. Fácil de gestionar como todo lo que es Microsoft, permite saber los riesgos y fallos de configuración por cada suscripción o Management Group. Tiene la posibilidad de adherirte a estándares de mercado como ISO 27001, NIST 800.53 entre otros, o customizar tu propio estándar de cumplimiento. De esta manera sabrás en todo momento si estás cumpliendo con las normativas en tiempo real y te indicará como corregir las amenazas detectadas.

Adicionalmente, durante el 2022 Azure dio un salto cualitativo por el cual se es capaz de usar Defender for Cloud en AWS y GCP por lo que realizando la instalación correcta, puede convertirse en un CSPM que gobierne no solo su propia nube, sino ahora las de AWS y GCP. Sin duda actualmente, está un punto por encima del resto de CSPM nativos.

Google dispone de un CSPM llamado Security Command Center. El look and feel es poco friendly y es difícil de gestionar. Como en Azure se pueden utilizar los estándares propios o crear los tuyos. No dispone de una capa de reporting tan amplia como Azure, y de echo normalmente tendrás que exportar tus detecciones o incumplimientos en .CSV para poder presentarlos a no expertos en la materia. La capa de RPA también es inexistente por lo que las actuaciones de remediación son más costosas en tiempo.

En cuanto a AWS, la primera plataforma cloud, por supuesto que dispone de un CSPM nativo que es AWS Security HUB. Más friendly que Command Center, está enfocado en la detección de los fallos de configuración y no tanto en la remediación. Para poder remediar se recomienda utilizar otras herramientas SOAR a través de su Market o de EventBridge. En cuanto al reporting de los hallazgos no es tan poco una gran herramienta puesto que no tiene una alta customización. No obstante, si dispone una alta integración con diferentes SOAR y SIEM.

CSPM de terceros

A parte de los big players, las empresas de ciberseguridad han visto que hay mucho recorrido en este campo y por eso existen en la actualidad diferentes herramientas CSPM como Datadog, Trend Micro CSPM, Crowdstrike Falcon…

Estos productos a excepción de Datadog han nacido con otros propósitos de detección y por ello ahora mismo están a la carrera para tener unas capacidades de CSPM completas y que se integrarán en su producto. Como por ejemplo Crowdstrike con su plataforma Falcon, que nació como un EDR y está transformándose en un XDR con capacidades de CSPM.

Estrategias recomendadas

Actualmente estamos en un momento en el cual se están evolucionando muchos productos que nacieron con otros propósitos para tener las capacidades de CSPM. Nos aventuramos a imaginar que estos proveedores están luchando por un producto que actualmente no existe y lo gobernará todo, o al menos lo intentará. Por ello estamos viendo como los EPP se convirtieron en EDR, luego en XDR con capacidades SOAR, y como ahora están tratando de hacerse con las capacidades de CSPM. Por otro lado, tenemos a los productos de SASE, como Zscaler o Netskope también están evolucionando a estas capacidades de CSPM. La carrera está servida.

Se espera que Gartner publique su primer cuadrante mágico de CSPM en el Q1 de 2023. Para entonces resolveremos muchas de nuestras dudas en cuanto a que producto es el mejor.

Actualmente, la recomendación de S3 es apostar por las capacidades nativas de CSPM de cada cloud. Creemos que no hay nadie mejor que la propia plataforma cloud como para conocer como están sus tripas. Por ello apostamos por desplegar las capacidades CSPM nativas de cada cloud en espera de que el panorama se aclare un poco más.

No obstante, si tu organización ya se encuentra en un estado más maduro por el cual tiene las capacidades nativas de CSPM desplegadas, te aconsejamos tener un CSPM que gobierne tu entorno multicloud. En caso de que uno de tus cloud sea Azure, también te aconsejamos usar el CSPM de Azure para utilizarlo con tu GCP o AWS.

Pingback: De la auditoria in- situ a la evaluación de la seguridad en tiempo real – S3